Anschrift

Universität Luzern

Religionspädagogisches Institut

Frohburgstrasse 3

CH - 6002 Luzern

Kontaktiere uns:

mail@relilab.org

Anschrift

Universität Luzern

Religionspädagogisches Institut

Frohburgstrasse 3

CH - 6002 Luzern

Kontaktiere uns:

mail@relilab.org

Foto: Free-Photos auf Pixabay

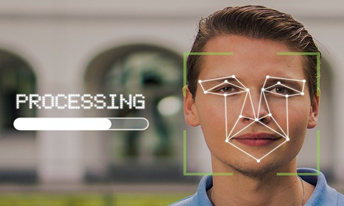

Die Digitalisierungswelle erfasst die Schulen in Bayern. Die Wucht und das Wasser bestehen dabei aus dem aktuellen Zeitgeist: So bildet sich im (Inter-)Netz die Gesellschaft ab und das was sie inzwischen technisch erreicht hat. Was das Feuer für die Steinzeitmenschen war, sind Hochleistungsprozessoren und Serverfarmen für die Neuzeit. Neuerdings ist man zusehends in der Lage, die Psyche der Menschen elektronisch mit einzukalkulieren, sie auszuwerten und zu analysieren. Werbung etwa will als solche nicht mehr erkannt werden (vgl. Native Advertising). Sie wird um so wirksamer je individualisierter sie adressiert ist und natürlich je weniger sie bewusst als solche erkannt wird. Über technische Verfahren kann man etwa Emotionen zeitnah erkennen (z.B. über Musikstreamingdienste, Geräusch- und Gesichtserkennung), Verhalten beobachten (z.B. in einem Internetshop: Was kauft man noch nicht?, Aufenthaltsorte über GPS und WLAN-Kartografie) und sogar den Körper einbeziehen (z.B. den Zyklus oder die Herzfrequenz über Wearables). Generell werden neuerdings unbemerkt viele Daten gesammelt und verarbeitet (vgl. Überwachungskapitalismus).

Foto: Free-Photos auf Pixabay

Das Erlauben oder Verbieten von Cookies ist hierzu weitgehend unerheblich, aber auch hier zeigt sich schon anhand der Benutzerführung, dass die Anbieter eine Ablehnung von Cookies nicht wollen. Die Auswertung der massenhaften Daten (big Data) durch Algorithmen und künstliche Intelligenz ermöglichen eine beachtliche Optimierung der Einflussnahme auf Kaufverhalten, aber auch auf Wahlen und die Politik, auf Risikominimierung in der Versicherungsbranche und viel mehr. Was wir etwa bei Wetterprognosen, der Erkennung von Pflanzen oder Vogelstimmen, der Auswertung von bildgebenden Verfahren in der Medizin an künstlicher Intelligenz sehen, wird generell angewandt. Und immer wieder fallen die gewonnenen Daten auch in falsche Hände, wenn sie aufgrund von Sicherheitslücken erbeutet werden oder auch an sich verschlüsselte Daten durch Geheimdienste des Landes, in dem der Server steht, genutzt werden. Wer also zeitgemäße Pädagogik betreibt, der ist hier zwangsweise mit involviert. Wer reflektiert handeln will, wird sich bestimmten Trends widersetzen wollen. Das ist dann unbequem, denn mit der Bequemlichkeit der Menschen wird ausgerechnet kalkuliert: Kostenlos und bequem gegen persönliche Daten, so lautet der Mainstream-Deal.

Foto: Hans Braxmeier auf Pixabay

Wer finanzstark ist als Unternehmen, kann viele Programmierer einsetzen, um alle Mängel auszumerzen. Kleine Startups im Opensourcebereich tun sich hingegen schwer damit, diesen Standard mit verhältnismäßig wenig Menpower zu stemmen. Wie im Alten Testament stellt sich dann die Gretchenfrage, ob man einen Exodus wagen möchte oder doch lieber zurück zu den Fleischtöpfen Ägyptens (Ex 16,3) umkehren will.

Jedoch auch eingeschränkt und mit gedämpfter Euphorie kann man durchaus mit der Digitalisierungswelle noch surfen. Schließlich gibt es digitale Selbstverteidigung. Dadurch können Religionspädagogen/innen indirekt mit dazu beisteuern, was der Gesellschaft noch an Skills fehlt, um sich von breit gefächerter Einflussnahme freizuschwimmen. Das wird für die Zukunft der SuS einmal von großer Bedeutung sein. Sicher sind wir damit dann auch ein wenig Prophet/in mit Blick auf einen globalen Zusammenhang und die ethische Komponente der digitalen Systeme. Wer das nicht berücksichtigt, der hat es dann über kurz oder lang unbequem, ganz so wie wir es vom Klima her kennen.

Kriegsführung geht inzwischen längst online. Viren (vgl. Spectre und Meltdown) und Hacker (Diebstahl von knapp 12 Milliarden Datensätzen seit 2005: vgl. https://privacyrights.org/) könnten unsere Abhängigkeit vom Digitalen massiv infrage stellen und tun das bereits. Firmen mit vielen Kunden oder reiche Länder sind erfolgversprechende Angriffsziele (vgl. die Cyberattacke 2007 auf Estland, die britische Firma Cambridge Analytica unterstützt die Wahl von Trump mit Daten von Facebook).

„Ich habe nichts zu verbergen“, denken nicht nur Jugendliche und sind völlig arglos. Warum etwas ändern, wenn doch keinerlei Gefahr besteht?!

Wozu lassen sich unsere Daten einsetzen? In welche Zukunft steuern wir? Wohin führt dieser stille und heimliche Abgriff persönlicher Daten? Welche Nachteile könnten dadurch entstehen? Welche Probleme erwachsen in Zukunft daraus?

Haben wir wirklich nichts zu verbergen? Man frage sich selbst, was man einem wildfremden Menschen antwortet, der um Folgendes bittet: „Können Sie mir bitte genau aufschreiben, was Sie den ganzen Tag über so machen? Ist es in Ordnung, wenn ich den ganzen Tag hinterherlaufe und Sie beobachte? Würden Sie mir bitte das Passwort zu ihrem E-Mail-Account verraten? Oder den Freischaltcode für das Smartphone? Ist es in Ordnung, wenn ich in Ihrer Wohnung eine Überwachungskamera installiere? Oder vielleicht nur ein Mikrofon?“ Höchstwahrscheinlich würde dem niemand nachkommen.

Es gibt also schon eine rein emotionale Schiene, auf der man sich eingestehen müsste, dass man sehr wohl etwas zu verbergen hat.

Man kann natürlich sagen, dass das ja logisch ist für Geheimnisse. Aber wie sieht es aus, wenn es um Daten geht, „die doch eh offen im Netz liegen“? Geheimnisse sind objektiv oder subjektiv schutzwürdige Informationen. Können die Daten, „die doch eh offen im Netz liegen“, auch Geheimnisse sein? Sind sie schutzwürdig? Was kann man damit anfangen?

Im Netz landet vieles, auch vieles, was vielleicht aktuell ganz richtig war, z.B. wenn man seine Meinung mit Klarnamen in Social Media schreibt. Nur pflegen sich Menschen zu ändern. Vielleicht ist die Meinung, die man damals in der wilden Teenie-Zeit vertreten hat, auf einmal überholt? Oder nicht mit dem angestrebten Beruf kompatibel?

So geschehen bei einem aufstrebenden jungen Mann, der eine politische Karriere anstrebte. Dummerweise hatte er sich in seinen Jugendjahren in einem Forum „politisch inkompatibel“ (soll heißen: radikal) geäußert – ein Fressen für die politische Konkurrenz und das frühe Ende seiner Traumkarriere.

Man mag sagen „Selbst schuld“. Doch gibt es inzwischen technische Möglichkeiten, die der Konkurrenz die Arbeit ersparen, in der Vergangenheit zu wühlen: Sie stellt die peinlichen, kompromittierenden oder sozial vernichtenden Materialien einfach selbst her, Stichwort: Deepfake. Aus wenigen Bildern, Filmen, Tonaufnahmen o.ä., die das Opfer oft sogar selbst ins Netz gestellt hat, lassen sich täuschend echt wirkende Bilder an kompromittierenden Orten, pornografische Filme oder strafrechtlich relevante Äußerungen des Opfers erzeugen. Und die Deepfake-KI wird immer besser…

Man mag erwidern, dass so etwas ja nur für Leute relevant ist, die wichtig oder prominent sind. Es handelt sich ja um gezielte Angriffe auf eine konkrete Person. Der angepasste Gemeinsterbliche wird ja kaum in den Fokus rücken, so dass er nichts zu befürchten hat. Und viele Funktionalitäten sind nun mal so unglaublich bequem.

Hierzu ein Beispiel, was man mit eigentlich unkritischen Informationen, die der Bequemlichkeit geschuldet sind, anstellen kann: Ein Pärchen besucht ein Weinfest. Plötzlich ruft der Nachbar am Handy an und fragt, ob sie so früh schon wieder zurück seien, weil bei ihnen Licht brennt. Es stellt sich heraus, dass ein Einbrecher gerade in Seelenruhe das Haus ausräumt.

Was war passiert?

Der Einbrecher konnte davon ausgehen, dass ein Weinfestbesuch im Normalfall länger dauert, so dass er reichlich Zeit zum Einsteigen und Ausräumen hat. Jetzt musste er nur noch die Adressen der Weinfestbesucher herausfinden. Das machte er folgendermaßen: Er stahl wahllos die Autoschlüssel verschiedener Weinfest-Besucher. Welches Auto zum jeweiligen Schlüssel gehört, konnte er sehr leicht feststellen, da beim Auslösen der funkgesteuerte Zentralverriegelung üblicherweise das Fahrzeug deutlich sichtbar mit den Scheinwerfern blinkt. Die Adresse schließlich konnte er feststellen, wenn ein Navigationssystem vorhanden und das Ziel „Nach Hause“ mit der Adresse eingespeichert war.

Man sieht, wie Funktionalitäten, die eigentlich der Bequemlichkeit dienen sollen, sehr leicht missbraucht werden können.

In diesem Beispiel handelte es sich zugegeben nur sehr bedingt um personenbezogene Daten. Wenn man aber schon solche Daten missbräuchlich verwenden kann, wie sieht es dann mit der Verwendung von personenbezogenen Daten aus?

Das ist relativ einfach: Je mehr ich über eine Person weiß, desto gezielter kann ich die Informationen verwenden.

Ein Blick auf Sport-Apps kann genügen, um den Wohnort einer Person herauszufinden. Dort, wo die übliche Jogging-Strecke des Benutzers RunningMan startet und endet, wird er wohl wohnen, wenn es sich um ein Wohnhaus handelt. Wenn RunningMan seine Runden üblicherweise am Montag, Mittwoch und Freitag so um 19 – 20 Uhr dreht, ist die Wahrscheinlichkeit zu diesen Zeiten ziemlich hoch, ihn nicht daheim anzutreffen. Oder ihn auf seiner Strecke anzutreffen und ganz zwanglos mit ihm in Kontakt zu treten. Er muss ja nicht wissen, dass ich im Internet das Foto gesehen habe, wo seine Beförderung in die Entscheider-Etage des Konzerns MegaTech mit seinem Klarnamen veröffentlicht wurde. Seine Hobbys entnehm ich seinem Social Media Profil und lass bei den „zufälligen Begegnungen“ entsprechende Bemerkungen fallen. Was für ein Zufall, wir haben auch noch dieselben Hobbys! Rasch ist Freundschaft geschlossen. Er plaudert auch mal ein bisschen über die Arbeit. Die Organisationsstruktur des Unternehmens kann ich an den Ansprechpartnern der Unternehmenswebsite ablesen. Das Schema der E-Mail-Adressen ist ebenso leicht rausgefunden. Irgendwann ist es dann soweit, dass ich eine Mail in RunningMans üblicher Wortwahl an einen Mitarbeiter im Finanzbereich schicke und ihn anweise, unter strenger Vertraulichkeit den Betrag von soundsoviel Euro auf das Konto des Geschäftspartners Mustermann zu überweisen.

Unglaubwürdig? So funktioniert die sehr erfolgreiche Chef-Masche oder CEO-Fraud, siehe ausführlicher https://www.heise.de/ct/artikel/Die-Chef-Masche-Wie-CEO-Betrueger-Mails-in-Deutschland-abkassieren-4471915.html.

Man sieht, dass man schon mit Daten, die nicht sonderlich sensibel wirken oder leicht verfügbar sind, schon recht effektiven Missbrauch treiben kann. In diesem kleinen Diskursbeispiel sind Themen wie Scoring, Nudging, Dynamic Pricing etc. noch nicht mal angeschnitten. Es soll eine Anregung sein, sich näher mit diesen Themen zu befassen, um die SuS mit Beispielen aus ihrer konkreten Lebenswirklichkeit zu sensibilisieren.

a) Kriterien für eine datenschutzfreundliche App

Mit der Einführung des Internets und neuer digitaler Geräte verbunden ist der Einsatz neuer Software an den Schulen. Mit dieser wachsen Schülerinnen und Schüler (SuS) in ihrer Schule auf und an diese gewöhnen SuS sich. Wer Gewohnheiten aufbauen kann, nimmt mit Einfluss. Also spielt die Auswahl der Software und Apps eine besondere Rolle. Eine App, deren Quellcode offen liegt und/oder die besseren Datenschutz bietet, ist in diesem Kontext hochwertiger als andere. Welche Apps kann ich daher bevorzugt einsetzen, welche meide ich, weil ich als Pädagoge/in datenschutzsensibel handeln will? Eine optimale App würde so aussehen:

b) Wie finde ich heraus, ob eine App datenschutzfreundlich ist?

Beliebige Webseiten kann man einfach selber auf Tracker prüfen: https://privacyscore.org/ und https://webbkoll.dataskydd.net/de/ beispielsweise untersuchen beliebige Seiten für Sie.

Auch Android-Apps kann man leicht selber auf Tracker prüfen: Mit Hilfe folgender Datenbank: https://reports.exodus-privacy.eu.org/de/

Apple gibt seinen Kunden eine einfache Möglichkeit, das Nachverfolgen ihres Verhaltens quer über verschiedene Apps und Websites zu stoppen (ab der iOS-Version 14.5 unter Einstellungen/Privatsphäre/Tracking).

c) Einige bekannte Apps mit einer datenschutzfreundlichen Alternative

Alle Angaben wurden nach bestem Wissen gemacht. Besonders Angaben, die zu einer Abwertung führten, wurden mehrfach überprüft. Dennoch können Irrtümer oder kurzfristige Änderungen nicht ausgeschlossen werden. Sollten Sie hierzu Informationen haben, kontaktieren Sie uns bitte, damit wir unsere Angaben berichtigen können.

| Bereich | Datenschutz: minus | Datenschutz: plus |

| Pinwand | Padlet US-Unternehmen mit Serverstandort* USA, CDN, benutzt Tracker*, z.B. Google Tagmanager, Google Analytics u.a. | Taskcards Deutsche Firma, DSGVO-konform, Serverstandort* Deutschland, keine Tracker* |

| Cloud | Google Drive/Apple iCloud Firmensitz USA, Serverstandorte* Deutschland und USA (Apple), USA, Europa, Chile, u.a. (Google), CDN | Nextcloud Open Source, Betreiben auf eigenem (Schul-)Server oder auf deutschen Servern |

| Quiz | Kahoot Laut eigener Website(https://trust.kahoot.com/de/gdpr-compliance/) ist Kahoot mittlerweile DSGVO-konform, gibt jedoch an, Daten auch auf ausländische Server weiterzuleiten. Serverstandort: USA Tracker: Google Analytics, Google Tag Manager, Youtube.com u.a. (Kahoot.com) Google Analytics u.a. (Kahoot.it) | Onkoo Keine Anmeldung, keine Registrierung, DSGVO-konform, keine Cookies, keine Tracker* |

| Whiteboard | Collaboard Schweizer Firma, Serverstandort: USA, CDN , Tracking: Google Analytics, Lead Forentics, Sendinblue, Doubleclick, Facebook, Google Tagmanager u.a. | Flinga Finnische Firma, Serverstandort:* Irland, CDN, keine Tracker |

| Mindmap | Mindmeister DSGVO-konform nach eigenen Angaben, Serverstandort: USA, CDN, Tracking: Amplitude, Google Tagmanager, Google Analytics, Google Analytics, Google AdWords und Google Conversion-Tracking, Leadfeeder, Optimizely | Kits Serverstandort: Deutschland. Tracker: keine. OpenSource (excalidraw) |

| Textverarbeitung | MS Office 365 US_Unternehmen (Microsoft), Laut der eigenen Website https://docs.microsoft.com/de-de/microsoft-365/enterprise/o365-data-locations?view=o365-worldwide#data-center-locations werden ruhende Daten aus Europa nur in EU-Ländern gespeichert, CDN. Nur nutzbar mit einem Account Regelmäßige Lizenzprüfungen per Internet. Neben Office 365 gibt es MS Office jedoch noch in einer Standalone-Version, die ohne Cloudanbindung und ohne Anmeldung, sondern mit einem Lizenzschlüssel funktioniert. | Openoffice/LibreOffice Opensource Software, keine angeschlossene Cloud, kein Account-Zwang. |

| Suchmaschine | Google Serverstandort*: USA | Searx Serverstandort* der verlinkten Instanz: Deutschland. Tracker*: keine. OpenSource. |

| Terminfindung | Doodle 16 Tracker, Serverstandort: Schweizer Webserver, Mailserver in den USA, Google-Advertising | Nuudle keine Tracker, Serverstandort in Deutschland, keine Werbung |

*Serverstandort und Tracker sind zitiert aus dem jeweiligen Suchergebnis bei https://webbkoll.dataskydd.net/de/ (Web) bzw. https://reports.exodus-privacy.eu.org/de/ (Android) am 30.08.2021. Angaben könnten sich zwischenzeitlich geändert haben. So überprüfen Sie den aktuellen Standort selber: Browser-Erweiterungen Flagfox, Country Flags (Firefox, Chrome) oder in jedem Browser über Whois IP oder IP2Location.

Eine ausführliche Liste überwiegend datenschutzfreundliche Apps haben wir unter https://www.av-medienzentrale.de/medienpaedagogik/reliapps zusammengestellt.

d) Filme von datenschutzfreundlichen Plattformen

Streaminganbieter wie Netflix, Amazon Prime u.v.a. übertragen die Daten in die USA, ebenso Youtube (Nutzung ab 16, nur private Nutzung erlaubt).

Für die Schule gibt es bessere Alternativen, die datenschutzfreundlich sind:

Medienzentralen https://www.medienzentralen.de/auth

Planet Schule: https://planet-schule.de

mebis Mediathek, https://mebis.bayern.de/

Medienzentren: https://www.mebis.bayern.de/infoportal/medienzentren/

e) Lehrkräfte als Vorbilder

Überlegtes persönliches digitales Verhalten kann den SuS als Vorbild dienen. Lehrkräfte müssen sich bewusst sein, dass die SuS über viele Details einen Eindruck davon gewinnen, wie wichtig einer Lehrkraft Datenschutz ist: An der Mailadresse und am Messenger kann man bereits so einiges erkennen. Wer statt seiner Dienstmail eine Gmail-Adresse verwendet und auf Whatsapp erreichbar ist, zeigt nach außen, dass er/sie an Datenschutz nur geringes Interesse hat.

Alternativen gibt es durchaus (vgl. Mail: https://www.kuketzblog.de/empfehlungsecke/#email, Messenger: https://www.messenger-matrix.de/ ).

Verwenden Sie zudem einen Passwortmanager? Daran kann man erkennen, dass Sie Wert auf Sicherheit legen. Viele SuS dagegen nehmen das gleiche Passwort für viele Dienste. Allzu oft ist es zudem leicht zu erraten. Passwortmanager machen es einfach, komplizierte Passworte zu speichern und bequem zu nutzen.

Welche Suchmaschine (vgl. https://www.kuketz-blog.de/empfehlungsecke/#suchmaschine) nutzen Sie und welche sollen Ihre SuS nutzen? Neben der Suchmaschine von Google, bei der es viele Datenschutzbedenken gibt, gibt es viele weitere, die kaum jemand benutzt, Searxetwa, z.B. unter https://www.gruble.de .

Die wohl beste Möglichkeit, unsere Schülerinnen und Schüler dafür zu sensibilisieren, dass Datenschutz nicht lästig und unnötig sondern wichtig ist und tatsächliche ihrem Persönlichkeitsschutz dient, ist sicher, ihnen im Unterricht zu zeigen, dass wir ihn selbst schätzen und sie mit datenschutzfreundlichen Werkzeugen und Websites vertraut zu machen, die echte Alternativen zu den herkömmlichen und bekannten Websites und Apps darstellen.

Welche datenschutzfreundlichen Apps, Dienste und Websites wenden Sie an? Wir freuen uns darauf, an Ihren Erfahrungen teilzuhaben und unsere Liste zu erweitern!

Autor:innen:

Tanja Feuerpfeil, Uwe Holschuh und Barbara Mack, Bistum Würzburg.

Weiternutzung als OER ausdrücklich erlaubt: Dieses Werk und dessen Inhalte sind – sofern nicht anders angegeben – lizenziert unter CC BY-SA 4.0. Nennung gemäß TULLU-Regel bitte wie folgt: „Datenschutz in der Schule: Schüler*innen sensibilisieren und datenschutzfreundliche Apps verwenden“ | Tanja Feuerpfeil, Uwe Holschuh, Barbara Mack | relilab.org | Lizenz: CC BY-SA 4.0.

Die Lizenzrechte der Medien oder Materialien dieses Beitrags wurden recherchiert. Wenn sie dennoch andere Rechte aufweisen als angegeben, bitten wir zur weiteren Prüfung um eine kurze Rückmeldung an mail@relilab.org.